from : http://www.cnblogs.com/wang1988ming/archive/2012/07/06/2579480.html

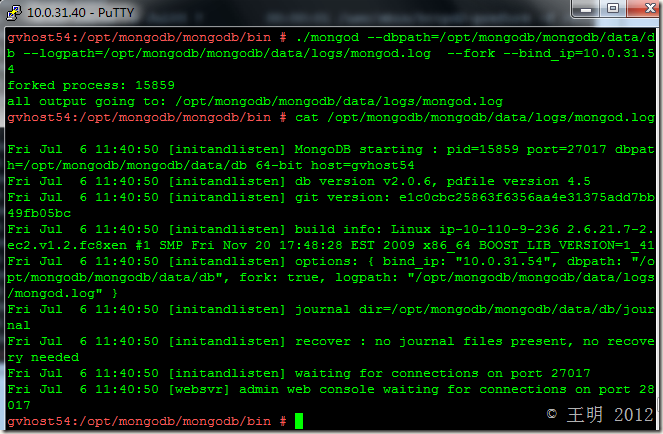

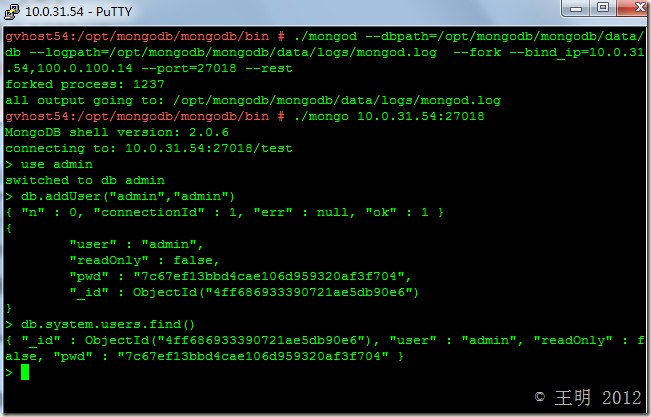

1.1、将MongDB服务绑定到指定ip上

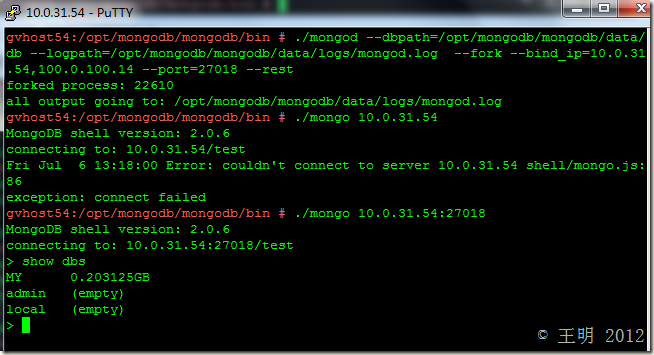

我的机器上有两个ip,10.0.31.54和100.0.100.14,我们可以把100.0.100.14这个看作是外网ip地址,将10.0.31.54看作是内网ip地址,我们将mongodb服务绑定在内网的ip上,这样,只有内网可以访问mongodb服务,外网不能访问。绑定到指定ip使用--bind_ip参数。

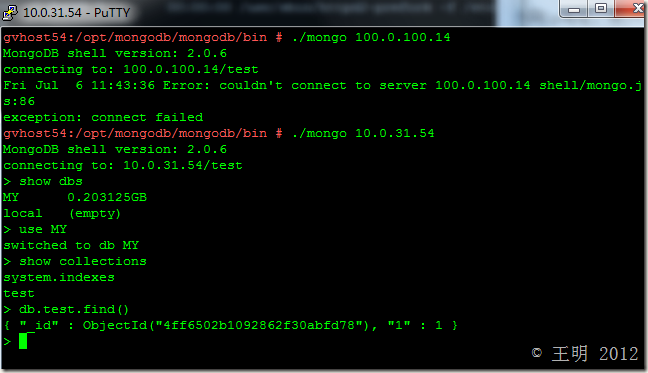

可以看到,mongodb服务启动成功,绑定在了本机的10.0.31.54这个ip地址上,这样,虽然本机上有两个ip地址,但只能通过10.0.31.54这个ip地址访问mongodb服务,通过100.0.100.14访问mongodb服务会提示错误:

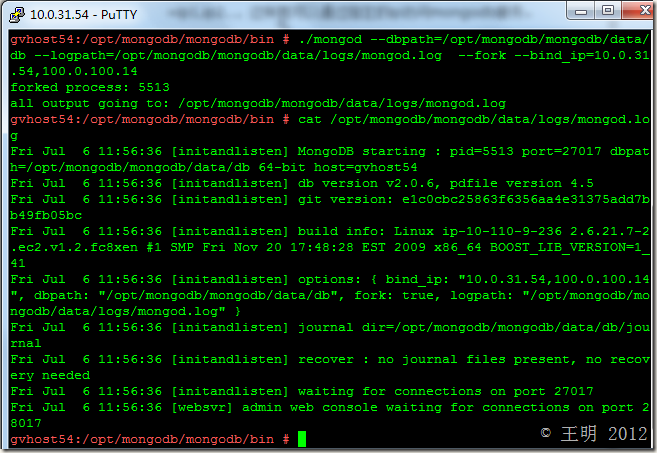

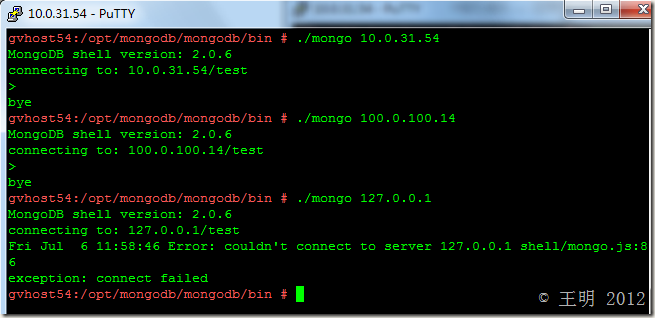

当然,你可以绑定mongodb服务到本机的多个ip地址上,如果不指定--bind_ip,默认是绑定到本机所有的ip地址上。绑定多个ip地址--bind_ip=ip1,ip2…,这样就可以通过指定的ip访问mongodb服务。

访问情况:这两个ip可以访问,别的ip不可以访问。

1.2、绑定mongodb服务端口

默认的mongodb会监控27017端口不甚安全,可以用--port参数进行设定其监控的端口。mongodb默认的会在服务的端口号加上1000的端口上启动一个web服务器,要使用web服务器的有关内容,需要启用--rest参数:

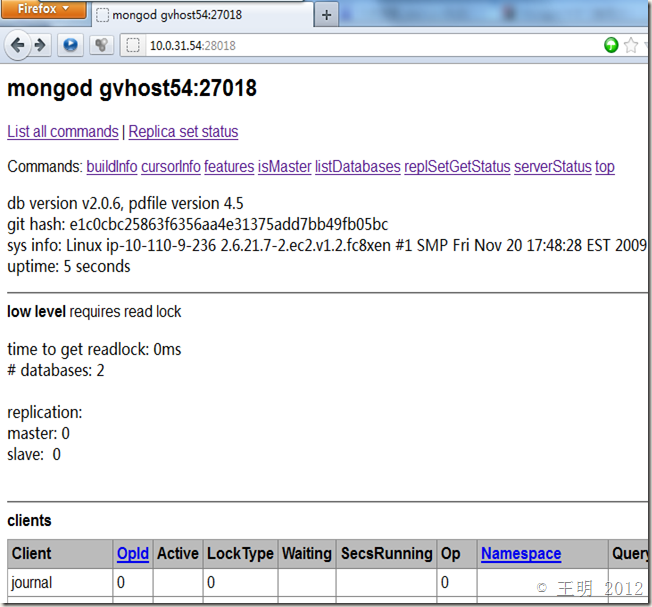

如果指定了端口号,那么客户端连接时,不指定连接端口号就会连接默认的端口27017,所以会出错,通过指定连接端口27018就可以访问mongodb服务;由于mongodb监控了27018端口,所以它会在27018+1000端口,也就是28018端口启动一个web服务器,我们可以访问web服务器看看,注意启动时的--rest参数。如:

注意浏览器地址栏,不要被页面上的27018迷惑了。

1.3、安全性和身份验证

1.3.1、在一个信任的环境中运行mongodb(不使用--auth)

默认的,mongodb会认为所运行的环境是安全的,没有进行数据库的安全性和身份验证。在这样的配置环境下,唯一要确保的是只有信任的机器才能连接到mongodb端口。如果使用数据库专用服务器,最简单的方法是让它完全的无法从外部访问(参见:1.1)。

1.3.2、运行在安全模式下(—auth或--keyfile)

MongoDB通过--auth和--keyfile启动安全模式用以支持身份验证和简单的粗粒度访问控制。

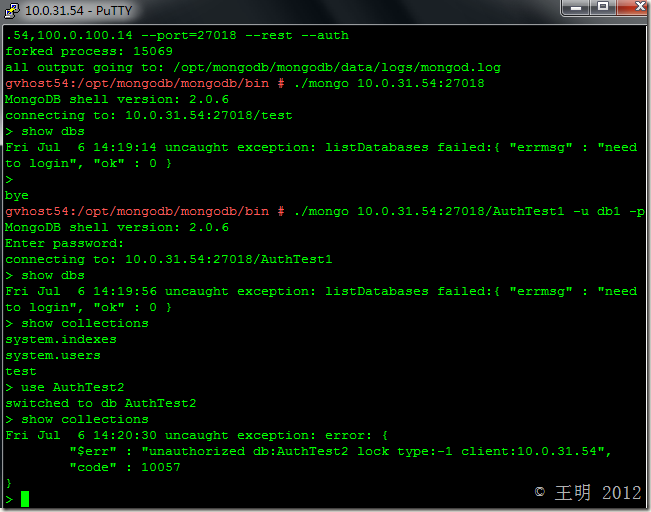

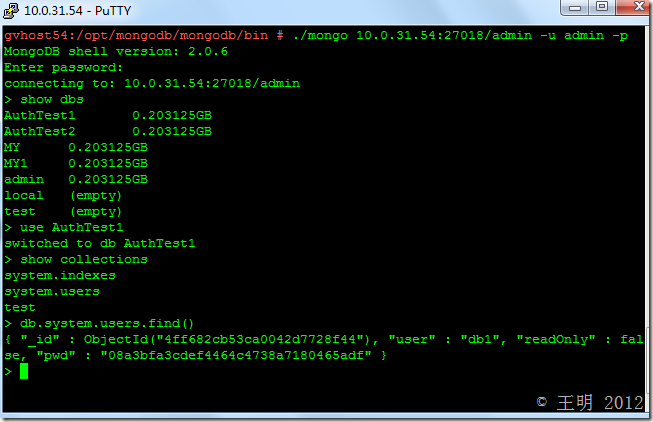

新建两个数据库AuthTest1和AuthTest2。在AuthTest1里面添加用户。

以安全模式重新运行服务器。

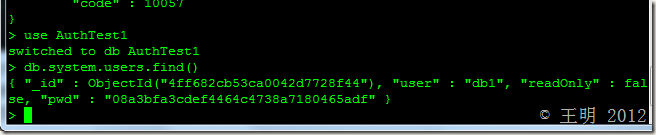

服务器端使用安全模式运行后,客户端如果不指定数据库,用户名和密码进行认证,则客户端可以连接到服务器上,但是进行其他操作时会出错,我们用用户名和密码验证过登陆到AuthTest1后,可以对AuthTest1进行任何操作,但是切换到AuthTest2时则不能进行其它操作,因为这个用户是我们在AuthTest1数据库里面建的,只对AuthTest1数据库有权限,对其他数据库没有权限,各个数据库单独的用户存放在数据库下的system.users集合中:

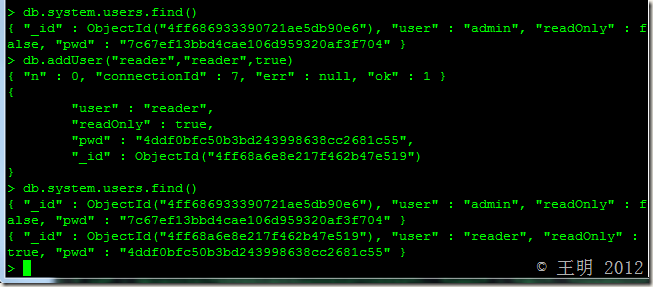

添加系统级用户,MongoDB都有一个admin数据库,默认为空,集合admin.system.users里面保存的用户比其他数据库里面保存的用户拥有更大的权限。

启动mongodb的安全模式,用admin登陆。

我们看出,建立的admin用户对其他的数据库是有操作权限的,说明是超级用户。

添加只读权限的用户

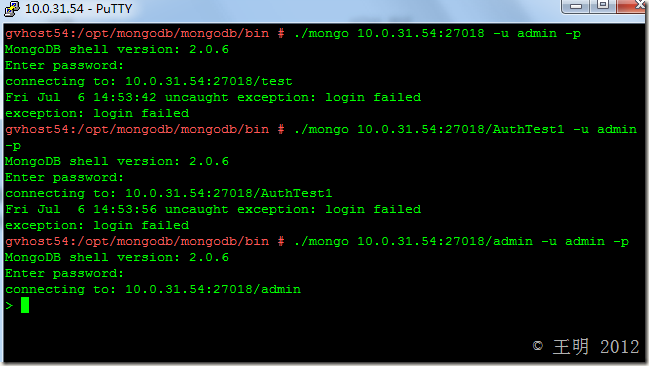

注意:即使是admin库里面的用户,采用客户端连接时要指定连接的库而且只能连接自己的admin库而不能连接别的库,如:AuthTest1,否则会出错。

补充:修改用户密码可以用addUser()方法,如果用户存在,则更新密码,删除用户用removeUser(username)或者db.system.users.remove({user: username})。